「JPCERT/CC 感謝状 2020」受領のご報告とインシデント事例について

2020年10月07日 水曜日

CONTENTS

こんにちは。九州支社の今井です。

このたび、一般社団法人 JPCERT コーディネーションセンター(以下、JPCERT/CCと記載)より感謝状を受領しました。

2019年度のセキュリティインシデントの報告件数が特に多かったという点が選定理由だとのことです。

今回は、オンラインで行われた贈呈式の様子や私が日々観測しているインシデント事例についてご紹介したいと思います。

自己紹介

私はIIJ地方拠点唯一のセキュリティ専任部隊であるサイバーセキュリティサービス課に所属するエンジニアです。

我々の部隊では九州、沖縄、中四国地方のお客様を対象に主に以下の業務を手掛けています。

- 各種セキュリティソリューションの導入、運用

- ログ分析基盤の構築、運用

- セキュリティアラート対応

- セキュリティ情報提供

- 脆弱性診断サポート

- その他、よろず相談など

この中でセキュリティアラート対応とセキュリティ情報提供が私の主な業務ですが、その他、国内のWebサイトの改ざん事象の調査やJPCERT/CCへのインシデントレポートも行っています。

2019年度の報告件数は約550件、今年度は記事執筆時点(2020年9月)で約300件に上ります。

JPCERT/CCとは

JPCERT/CCは、技術的な立場における日本の窓口CSIRTです。

インターネットを介して発生する侵入やサービス妨害などのコンピュータセキュリティインシデント (以下、インシデント) について、 日本国内に関する報告の受け付け、対応の支援、発生状況の把握、手口の分析、再発防止のための対策の検討や助言などを、技術的な立場から行う組織です。

贈呈式の様子

去る8月12日に、オンラインで贈呈式が行われました。

JPCERT/CCからは代表理事 菊池様、インシデントレスポンスグループ 朝長様、水野様、広報 松岡様が出席、IIJからは九州支社長の平尾と私が出席しました。

画面上に感謝状を投影し理事の菊池様が読み上げるというオンラインならではの贈呈式に続いて、情報交換を兼ねたフリートークがリラックスした雰囲気の中で行われました。

これまでJPCERT/CCには主に海外からのインシデントレポートが寄せられることが多かったそうですが、ここ最近は個人からの報告が増えてきたとのことで、その中でも特に報告件数が多かった点が選定理由になったというお話を伺いました。

いつも決まった方法で1日15分程度の時間をかけてコツコツやってきたことが、まさかこのようなことにつながるとは想像もしていなかった、というのが正直な感想です。

なお、今回の件については JPCERT/CCのブログ(JPCERT/CC Eyes)でも取り上げていただきました。

インシデント事例

国内だけでもほぼ毎日Webサイトの改ざん事象が発生しているのですが、一口に改ざんとは言ってもその形は様々です。

この場を借りてインシデント事例をいくつかご紹介したいと思います。

SEOポイズニング

私の報告するインシデントの中で最も多いのが、SEOポイズニングへの悪用を目的として不正にコンテンツが設置されるケースです。

GoogleやYahooのような検索サイトの結果から突然「当選おめでとうございます」というページに誘導された経験のある方は多いのではないでしょうか。

これは、無害を装ったコンテンツを検索エンジンに収集させ、閲覧者がそのリンクをクリックした場合にのみ悪意あるサイトに遷移させるという古くからあるテクニックです。

これにより、前述の当選詐欺サイトや通販サイトへの誘導を試みるケースが後を絶ちません。

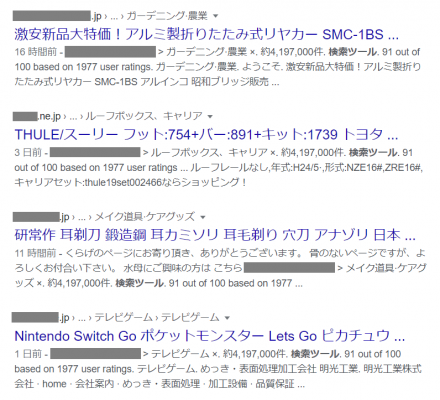

こちらは通販サイトへの誘導を狙った検索結果です。いずれも通販サイトとは無関係なWebサイトが改ざんされ不正なコンテンツが設置されています。

この検索結果をクリックすると不正なjavascriptが実行されて通販サイトに誘導されます。

この種の改ざんは、特定のキーワードで検索を行うことで簡単に見つけることができます。

前述した “いつも決まった方法” がこれに該当します。

特定のキーワードとは某大手ショッピングモールのWebサイトに記載される文言で、直近24時間や1週間など短期間の間に更新されたコンテンツを検索することで改ざんサイトを見つけることができます。

マルウェア設置

続いて多いのが、マルウェアのダウンローダや実行ファイルが設置されるケースです。

特に多いのが最近でも世間を賑わせているEmotetです。

昨年の5月には1か月で100件近くの国内サイトの改ざんを観測しました。

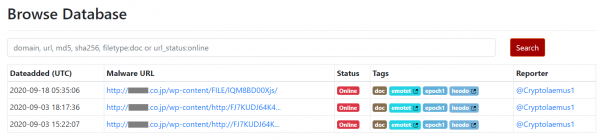

urlhausというマルウェア設置先の情報を共有するサービス (https://urlhaus.abuse.ch/) がありますが、ここでドメイン名などの条件を指定して検索することで国内の改ざんサイトを見つけることができます。

この中からonline状態となっているサイトのみを抽出し、インシデントレポートを行います。

興味深いのは、マルウェアが設置されたサイトが前述のSEOポイズニングにも悪用されるケースがよくあるということです。

改ざん可能なWebサイトの情報が複数の攻撃者の間で共有されている可能性があるのではないかと推測しています。

ハクティビストによる改ざん

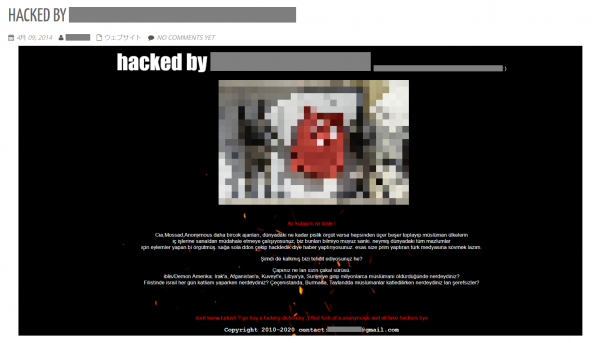

Webサイトの改ざんと聞くと以下のような「いかにも」な画面の改変を想像される方もいらっしゃるかと思いますが、上記2ケースに比べると観測数としては少ないのが実情です。

この改ざん事象については、SNSを通じて海外の専門家の方から情報を提供して頂くことが多いです。

フィッシングページ設置

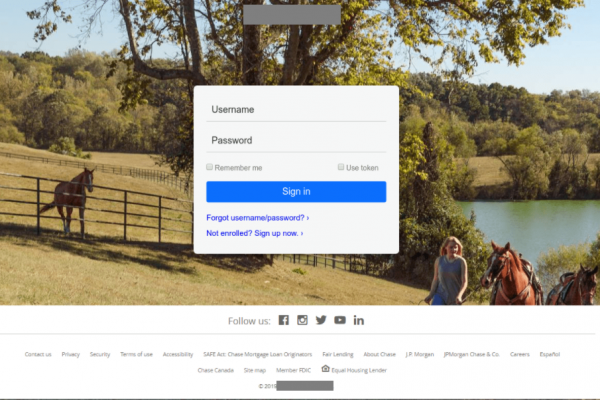

フィッシングページが設置されたサイトを時折見かけますが、フィッシングサイトは犯行グループ自らが独自ドメインを取得しサイトを立てることが多く、Webサイトを改ざんしフィッシングページを配置するケースはさほど多くはありません。

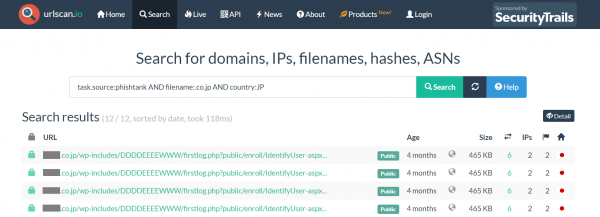

urlscan.io というWebサイトの解析を行ってくれるサービス (https://urlscan.io/) を使用し、過去の解析結果から検索条件として情報源やドメインを指定することで見つけることがあります。

検索結果として表示されたサイトには海外の金融機関のフィッシングページが稼働していた形跡が確認できます。

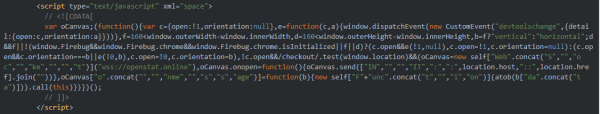

スキミングスクリプト設置

所謂MageCart(メィジカート)と呼ばれるスキミングスクリプトも観測しました。

これは、ECサイトを改ざんし、商品購入プロセスで入力されるカード情報等を窃取することを目的として仕込まれるjavascriptです。

「IIJセキュアWebゲートウェイサービス」で検知したアラートを元に改ざんサイトを発見することもありますし、海外のセキュリティベンダのレポートに記載されたスクリプトの内容を元にPublicWWWというソースコード検索サイト (https://publicwww.com/) により改ざんサイトを見つけることもあります。

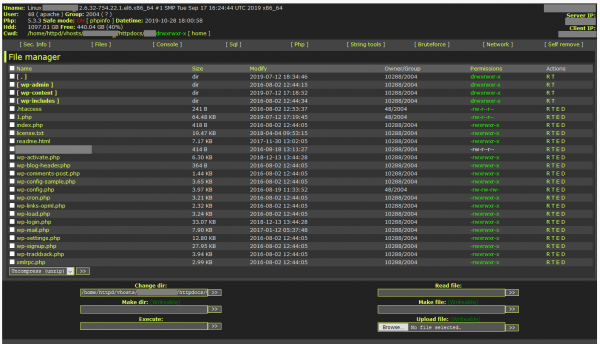

WebShellの設置

WebShellと呼ばれるツールもいくつか観測しました。

このツールが設置されると外部からファイル操作やコマンド実行が可能となり、サーバが乗っ取られる状態となります。

特定のWebShellに共通する文言で検索を行うことで発見することがあります。

まとめ

今回はJPCERT/CCからの感謝状受領の件とインシデント事例をいくつかご紹介しました。

Webサイトの改ざんは日常茶飯事といっても過言ではありません。

このような被害を受けないためには、

- ソフトウェアを最新の状態に維持する

- 不要なプロセスを停止し、不要なソフトウェアを削除する

- CMS管理画面、サーバ事業者のコントロールパネル、FTPなどの認証を強化する(多要素認証の導入や長いパスワードの設定など)

- 項番3)の認証ログに不審なアクセスの形跡がないことを確認する

- 検索サイトで自組織を検索し、検索結果から正常に自組織のWebサイトが閲覧できることを確認する。

上記5点とあわせて、念のための対策としてブラウザにCMS管理画面等の認証情報を保存している場合はその情報を削除することもお勧めします。

自組織のWebサイトに非がなくとも、同一Webサーバ上で稼働する他組織のWebサイトの脆弱性が悪用されて不正なコンテンツが配置されたと推測される事象もこれまで複数観測しています。

特に項番5) についてはすぐにでも実施できるため、自組織のWebサイトの運用手順に組み込んで頂くことをお勧めします。

他人のWebサイトに土足で踏み込む連中が許せないという単純な動機から始めた活動ですが、初心を忘れることなく引き続き継続していきたいと思います。