AS視点で見るサイバー攻撃における悩ましい問題

2025年11月19日 水曜日

CONTENTS

今回はAS(Autonomous System)の視点からみたサイバー攻撃について、悩ましい問題を紹介します。本記事では何かを主張するものではなく、ASという立場でもサイバー攻撃について悩ましい問題があるということを知ってもらうために執筆したものです。マルウェアや脆弱性というだけでなく、サイバー攻撃の裏で以降に紹介するようなことが起きているんだなと知っていただければ嬉しいです。

ここでは、2025年7月1日に米国財務省外国資産管理局(Office of Foreign Assets Control: OFAC)が制裁対象としてAeza Groupなど計4社を指定した話題を中心に取り上げます。指定された4社は、サイバー犯罪者に対して防弾ホスティング(Bulletproof Hosting: BPH)を提供していたことで制裁の対象となっています。このような制裁に関する情報は、どうしても国対国の構図を思い描いてしまいやすいです。

※防弾ホスティングは、法執行機関の介入にも耐えられるネットワークで構築されています。

本記事では、課題となる事柄をサイバー犯罪という枠組みに切り替えて読んでもらえるように執筆しています。何か結論を述べるわけではありませんが、一つの読み物としてIIJはこんなこともセキュリティ意識を持って分析しているんだと感じてもらえれば幸いです。

なぜ制裁を受けたのか?

今回制裁の対象となったAeza GroupとAeza Logistic LCC、Cloud Solutions LCCはロシアに拠点を置く会社です。 Aeza International Ltd.はAeza Groupの英国支社として位置しています。 Aeza GroupとAeza International Ltd.はRIPE NCCにてAS番号が割り当てられています。その上で防弾ホスティング事業を営んでいます。

その防弾ホスティングでは、Aeza GroupはMeduzaやLumma Stealerといったインフォスティーラー、ランサムウェアグループにサービスを提供しており、他にも違法薬物を取り扱うマーケットであるBlackSprutもホストされていたことが明らかとなっています。

このような背景の上で米国は国家安全保障の観点から制裁を下すという流れになっており、目的は指定した会社の資産凍結・取引禁止となります。

金融制裁の効果

OFACから金融制裁を受けた企業は、米国の金融システムなどから取引ができなくなることを意味しています。そのため効果として十分でないように感じられますが、RIPE NCCはOFACの制裁対象リストも考慮すると言及しており、一定の効果はあります。

また、Aeza International Ltd.は9月19日に英国からも制裁を受けました。英国の場合、金融制裁だけでなくAeza International Ltd.が提供するコンテンツなどのアクセスに対する規制も含まれています。このように少しずつ制裁を受けることで指定された企業は身動きが取れなくなっていきます。

Aeza International Ltd.への影響と回避行動

Aeza GroupやAeza International Ltd.はRIPE NCCからリソース(AS番号やIPアドレス)の割り振りを受けています。仮にRIPE NCCによって制裁の対応がなされたとき、新たなリソースを取得したり、既存のリソースを譲渡したりできなくなります。ただし、Aeza International Ltd.はRIPE NCCのメンバーシップに加入しているため、既存のリソースが解除されることはありません。

実はこの制裁から逃れる回避策が存在します。例えば、制裁後まもなくしてAezaは英国企業であるHypercore Ltd.などへ一部インフラを移行したとレポートされています。つまり制裁対象と指定されてから措置が取られる間に、必要なものを退避できることを意味しています。

国の問題だけなのか?

ここまでの説明で国同士の対立構造が感じられますが、本当にその視点だけで良いのでしょうか?

私はこの件を調べていく中でもう少し違った視点で見ることはできないかを調査しました。以下に、あえてロシアのユーザを狙った攻撃を紹介します。

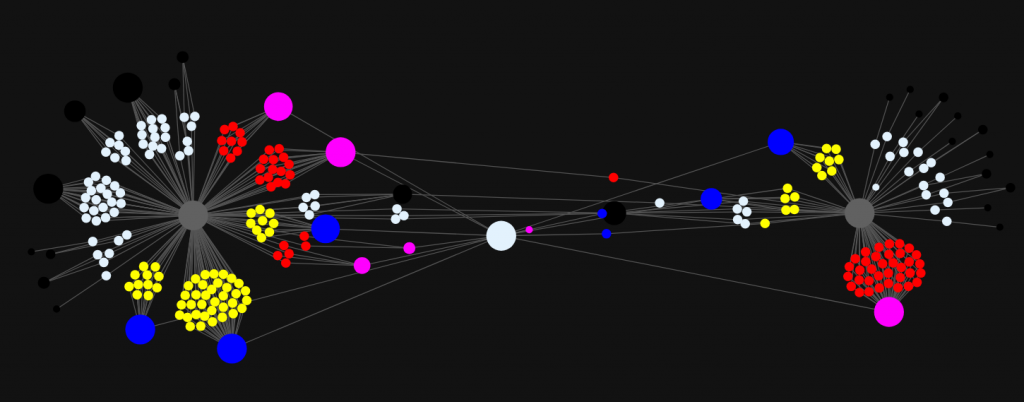

ClayRatとBackdoor916が使用するインフラ

ClayRatとAndroid.Backdoor.916.origin(以降Backdoor916)は共にロシアのユーザを狙った攻撃に使用されたマルウェアです。以下は、それぞれのC2サーバ使用されたホストのIPアドレスを示したものです。

図1: ClayRatとBackdoor916のC2サーバマップ

図1では大きく2つのクラスターが存在します。右がClayRat、左がBackdoor916で使用されたC2サーバをまとめたクラスターとなっています。また色分けは以下の様に描画されています。

- 黒: AS(Autonomous System)

- 紫: Aezaと関係するAS

- 青: その他防弾ホスティングとレポートされているAS

- 白: IPアドレス

- 赤: Aezaと関係するASのIPアドレス

- 黄: その他防弾ホスティングのIPアドレス

図1をみると、どちらのマルウェアも半分程度Aezaを含む防弾ホスティングを利用していることがわかります。

サイバー犯罪という枠で捉える

Aezaの例で言えば、冒頭で説明したようにMeduzaやLumma Stealerと言った我々にも被害の可能性があるインフォスティーラーにも使用されていたことがわかっています。一方で上記の例のように、ロシアのユーザを攻撃するために利用されていることがわかります。そのため、このようなインフラはサイバー犯罪という意味でロシアも同様に脅威としてみなされるものです。

つまり、この件はサイバー犯罪という枠組みで課題を捉えたほうが良いのではないかと思います。

さいごに

今回は、ASという立場を利用して防弾ホスティングを運用している事例とその動向を紹介しました。このようなインフラは、サイバー犯罪者にとって法執行機関からのサーバ押収などの措置に対抗するための選択肢となります。特に国際協力が必要な場面において、協力が得られにくい国のインフラは選択肢として候補になります。

我々も同じASと言う立場で捉えると、厄介な悩ましい問題です。単に制裁を与え、遮断すれば良いなどという単純な問題ではなく、如何にサイバー犯罪が行いにくい状況を作っていくか?という視点で考えなければなりません。でなければ、特定の国に対して平等にネットワークを提供できなくなる可能性があるからです。

ここまで読んで頂き、ありがとうございます。とても悩ましい問題があることを知ってもらえたら幸いです。

では、今日はこのへんで。