セキュリティ分野における分析業務というお仕事

2025年10月30日 木曜日

CONTENTS

はじめに

これまでセキュリティ分野の分析紹介や分析したものを共有するためのツール群を開発し紹介してきました(ngx_auth_mod、cats_dogs)。今回の記事の公開に至るまでにも、これらツールを使用しています。普段の業務ではサイバーセキュリティの分野における脅威について動向を調査しています。エンジニアブログでは開発したツールの記事ばかりになっていたため、今回は改めて普段行っている業務について紹介しようと思います。

以前執筆した分析の紹介記事は方法論を中心とした話題でしたが、本記事では具体事例を紹介します。ここで取り上げる対象はClayRatと呼ばれるマルウェアで、Android端末に感染するスパイウェアです。このスパイウェアが大きく取り上げられたのは、2025年10月9日ですが少なくとも7月頃には拡散されていたことがわかっています。

参考:https://zimperium.com/blog/clayrat-a-new-android-spyware-targeting-russia

ClayRatはTelegramチャンネルやフィッシングサイトを通じて拡散され、WhatsApp、Googleフォト、TikTok、YouTubeなどの人気アプリを装い、被害者にインストールを促します。また、感染すると被害者の電話帳に登録されている連絡先に悪意のあるリンクを送信することで感染を拡大します。ただし、国内を標的とした攻撃ではなくロシア語が堪能な方が攻撃の対象となっています。

以降では、ClayRatが使用しているインフラの特徴について分析した結果を紹介します。

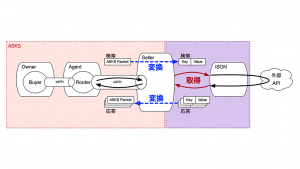

IoC(Indicator of Compromise)の関連図

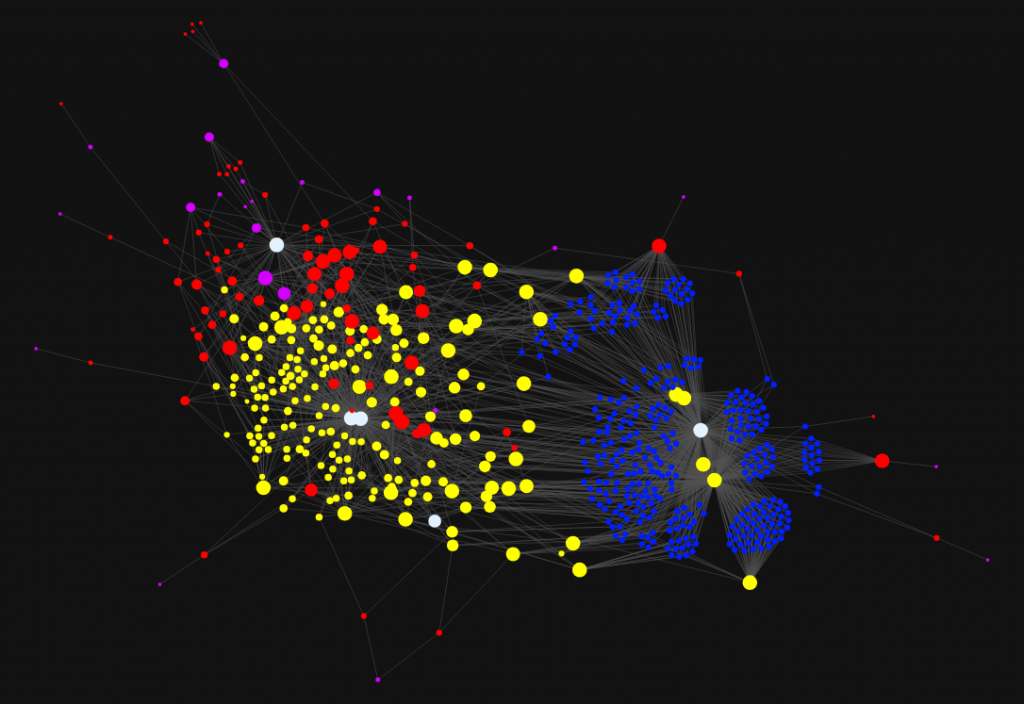

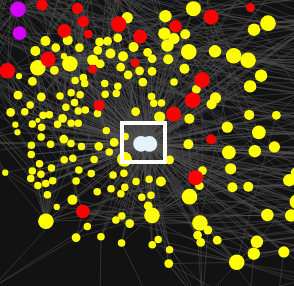

以下はClayRatの検体Hash値やC2サーバに使用されたドメイン、その解決先のIPアドレスなどの情報を図示したものです。

図1: IoC(Indicator of Compromise)の関連図

青で描かれたノードがマルウェア(ClayRat)のHash値を示しており、黄がドメイン、赤がIPアドレス、紫がAS番号です。また白で描かれたノードはそれらの情報をまとめたもので、それぞれHash値、ドメインなどが紐付いています。円の大きさは多数のノードと関係(図上の線)を持っていれば大きくなる様に描かれています。

基本的には白で描かれた各ノードの周りにハッシュ値やドメインがまとまっていますが、特別な関係を持っている場合、他の同色ノードと距離を取って特別なクラスターとしてまとまりを持って描かれます。

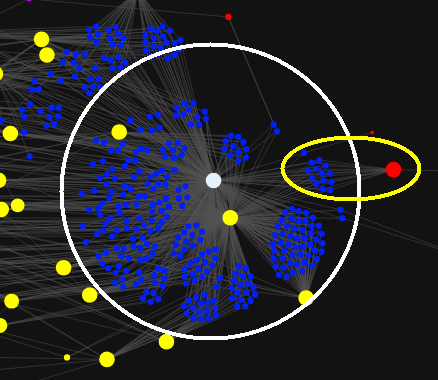

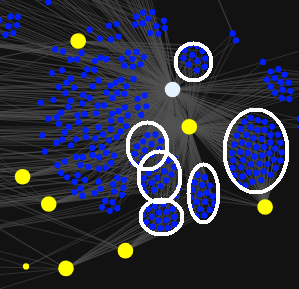

図2: クラスターの例

例えば、図2は中心にHash値だけをまとめた白のノードがあります。基本的にはそこを中心に円形に青のHash値ノードがばらつきます。この中で右の黄色で囲った楕円のクラスターは、他の赤色のノードと関係を持っているため、引っ張られて特別なクラスターとしてまとまりがあるように見えています。

このように、本来理想的な関係図から逸脱しているものを見つけ、その理由を分析することで新たな知見が得られることがあります。

具体的な分析

エラー通知サーバの分析

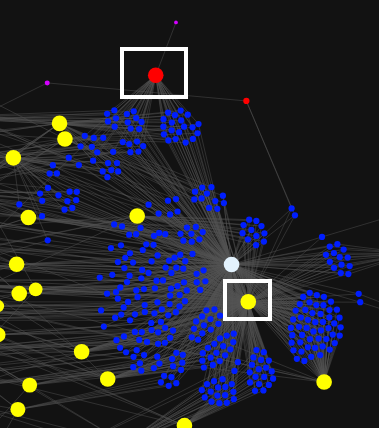

以下の四角く囲ったノードは、ClayRatの実装にあるエラー通知を行うためのドメインとその解決先のIPアドレスです。この描画方式では関係性の強度を反映していないため関係ないクラスターの様に見えますが、同一とみなして良いものになります。

図3: エラー通知サーバに関係するノード

線が多くてわかりにくいかもしれませんが、Hash値ノードはこれら2つのノードのいずれかに必ず紐付いています。この様子から、ClayRatのインフラとして重要な役割があるものだと考えることができます。しかし実際には、これらのドメインまたはIPアドレスが割り当てられたホストは稼働していません。この事実から以下のことが考えられます。

- 実際に使用しないダミーの実装

- マルウェアが開発途中で、将来的に使用する見込みがある

- 過去に使用されていたが、今は使用されていない

これらのどれが尤もらしいかは今回の分析範囲では判断できません。しかし、マルウェア解析も併せながら継続して調査することで明らかになるかもしれません。

C2ドメインの分布と分析

次に、C2サーバとして利用されたドメインの分布を示します。

図4: C2サーバのドメイン(その1)

図4には、白のノードが2つ近い位置にあるのが確認できます。これらのノードは、ClayRatで使用されるC2サーバのドメインをまとめたものと、CloudFlareのDNSネームサーバで解決されるドメインをまとめたものです。つまり、ClayRatで使用されるC2サーバのドメインはCloudFlareのネームサーバによって解決されることがわかります。図には表現していませんが、これらのドメインはWebnicで登録されています。

ドメインのノードは白のノードを中心に円形に散布していることが確認できます。これは先程のエラー通知のサーバとして利用される/された(であろう)ドメインとは異なり、Hash値に引っ張られていないことから以下のことが考えられます。

- ClayRatの亜種間で共通のドメインをあまり使用していない

- 頻繁にドメインを変えている可能性がある

一方で、以下の図5にあるような特別なクラスターがいくつか確認できます。

図5: C2サーバのドメイン(その2)

このようなクラスターができる理由としては、主に3つの理由が考えられます。

- 長く使用されていたC2サーバである

- 多くの亜種が広まった可能性がある

- VirusTotalから取得できるHash値に偏りがある

1と2の理由は容易に想像できますが、3の理由はデータを扱う上で忘れてはいけない観点です。これまで見てきたHash値はVirusTotalから収集したもので、検体がアップロードされなければ入手できません。そのため、サンプリングの観点から偏りが発生する可能性は大いに考えられます。真にランダムサンプリングされたデータであれば破棄できる理由ですが、データ収集の偏りによって本来の意味を捉え間違える可能性があります。これはデータを分析する上で大切な視点で、より分析を難しくする要因でもあります。

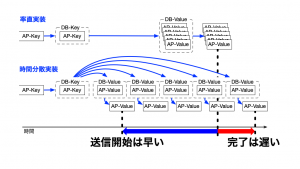

IPアドレスとAS番号の分析

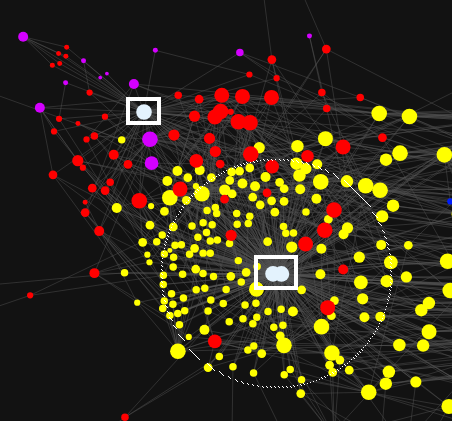

最後にC2ドメインと解決先のホスト、AS番号の分布を示します。

図6: IPアドレスとドメイン、AS番号の関連図

図6には視覚的にわかりやすくするため、先ほど説明したドメインをまとめたノードを中心とした点線の円を描いています。基本的には、それらのドメインの解決先のIPアドレスは解決元のドメインの付近に位置するはずです。つまり、赤色のノードも点線の円の中で散布されるはずです。しかし、左上の白のノードに引っ張られている様子が確認できます。この左上のノードは、ロシアと関係するAS番号をまとめたものです。

これらAS番号を詳細に確認したところ、ロシア語を主としたホスティング事業者がいくつか浮かび上がりました。つまりClayRatのC2サーバは、ある程度決まったホスティング事業者を使用して運用しているということがわかります。そのため、ClayRatが使用するIPアドレスが左上に引っ張られたような表示になっています。

さいごに

今回は私の業務について具体例を示しながら紹介しました。この事例のようにサイバー犯罪グループが使用するインフラに偏りが存在することはよくあることです。例えばClayRatとは関係はありませんが、本記事で取り扱ったAS番号やホスティング事業者の一部は、過去に偽情報を拡散するアクターが使用していたものが含まれています(詳細は以下をご参照ください)。

- https://www.cybercom.mil/Media/News/Article/3895345/russian-disinformation-campaign-doppelgnger-unmasked-a-web-of-deception/

- https://www.qurium.org/alerts/exposing-the-evil-empire-of-doppelganger-disinformation/

攻撃者が使用するインフラの偏りについて、その理由がはっきりとわかることはないでしょう。ただ、このようなあやふやな状況を事実と切り離しながら分析していくところが業務の楽しいところです。今回紹介した分析で大切なことは、収集した情報の意味を捉え間違えてないか?と自問自答し続け、安易に結論付けないようにすることだと思っています。

では今日はこの辺で。