2024年のセキュリティサマリ:定期観測レポート「SOCレポート」(IIR vol.66 1章)

2025年03月28日 金曜日

CONTENTS

2025年3月に発行したIIJの技術レポートIIR vol.66 第1章では、年1回のセキュリティに関する定期観測レポート「SOCレポート」をお届けします。

本報告のポイント

- 2024年の主なセキュリティインシデント~サプライチェーンを通じて影響受ける事案も

- 1年を通じて、重大な脆弱性情報が既に悪用された状態で報告される事案があったり、ランサムウェア攻撃では被害を受けた企業だけでなく、業務関係のある企業においても一部事業が停止するなどサプライチェーンを通じた影響を受ける事案が複数見受けられました。レポート本編では、2024年に話題となった主要なセキュリティに関する出来事の中から、SOCが注目した事案をカレンダー形式で紹介します。

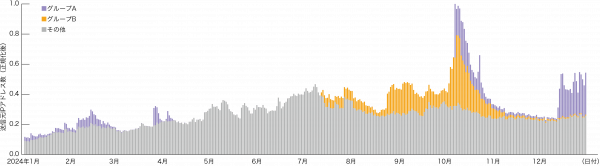

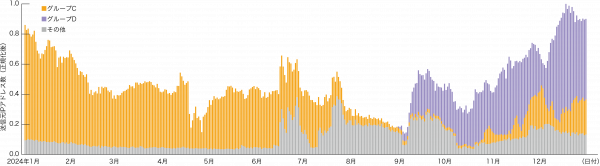

- IoT機器に感染するマルウェアの分類

- サイバー攻撃の発生源として、マルウェア「Mirai」やその亜種などに代表されるボットネットワークが知られています。これらのマルウェアは、インターネット上をスキャンしてログイン可能なIoT機器を見つけ、感染活動を行ないます。レポート本編では、IIJが設置するハニーポット(おとり)が観測したこれらのスキャン情報を分析し、異なる特徴を持つマルウェアがそれぞれのタイミングで活発な感染活動を行なっていることを示しました。

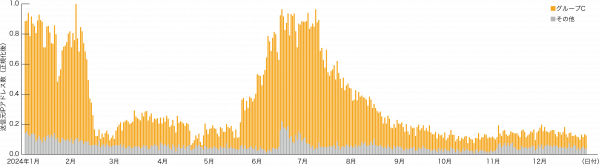

ハニーポットで観測した攻撃通信の送信元IPアドレス数(正規化後)の分類別推移(Miraiの特徴を持つ送信元)

ハニーポットで観測した攻撃通信の送信元IPアドレス数(正規化後)の分類別推移(Miraiの特徴を持たない送信元)

ハニーポットで観測した日本国内からの攻撃通信の送信元IPアドレス数(正規化後)の分類別推移(Miraiの特徴を持たない送信元)

- IoTマルウェア解析支援ツール「mirai-toushi」

- IIJのSOCではマルウェア「Mirai」の設定情報を抽出するツール「mirai-toushi」を独自に開発しました。レポート本編では、Miraiの設定情報を解説し、本ツールの実装について詳しく紹介しています。また、「mirai-toushi」については次のブログでも詳しく紹介していますので、併せてご覧ください。

本レポートの全文はこちらからご覧いただけます。