Emotet の再来に最大限の警戒・対策を – 迷惑メール 2020/2Q レポート

2020年10月23日 金曜日

CONTENTS

コンピュータウイルス、Emotet が猛威を奮っています。

Emotet のイヤラシイところは、感染した端末のアドレス帳やメールボックスから様々な情報を盗み取り、その利用者の返信を装って感染を広げるポイントです。

本題に入る前に、まず前回の記事「迷惑メールの量が急増中! 2020/1Q 緊急レポート」と同様、IIJ で管理している計測システム宛の迷惑メールの流量を報告いたします。

3か月間に受信した迷惑メールの総量を 1か月間で観測

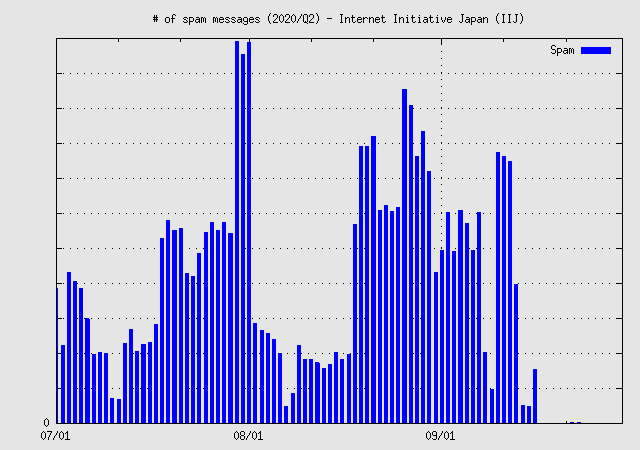

次のグラフは、計測システム環境で受信した、日ごとの迷惑メールの総数を集計したものです。(※1) (※2)

2020/1Q から引き続き、大小の波を繰り返しながら大きな迷惑メールの流量(撃ち込み)を観測していることが読み取れます。中身のほとんどが「出会えない系」の迷惑メール、バラマキ型です。

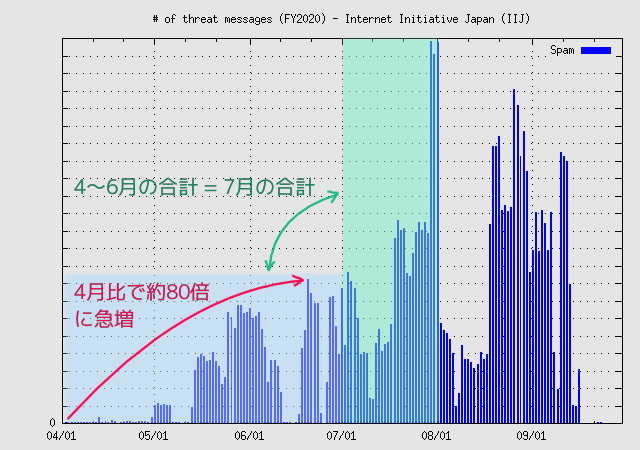

ここで前回のグラフと、Y 軸のスケールを合わせてみました。

2020/1Q のグラフと比較してみてください。

前回、80倍規模で撃ち込みがあったと報告しましたが、7月末、それを遥かに上回る勢いの撃ち込みがありました。4月比にして約 200倍です。7月の月間に送付された迷惑メールの数を確認してみたところ、4月〜6月の 3か月間に送付された合計に匹敵する量でした。まるで台風が日本列島にもたらす降雨量のようです。

しかし、9月後半から小康状態になっています。活動が収まったのでしょうか?

2020/2Q もウイルスの撃ち込みを観測、攻撃手法を変更か

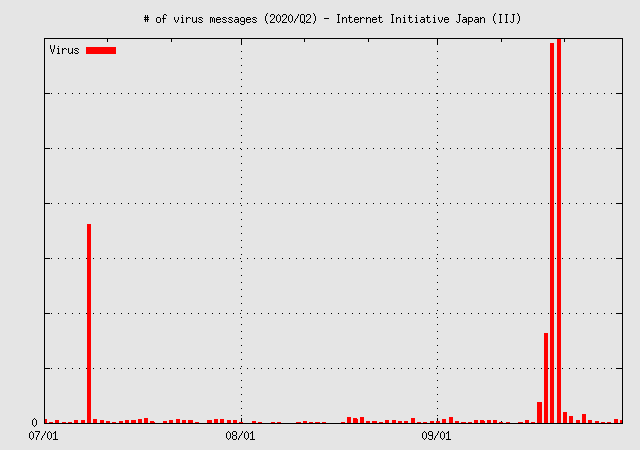

次のグラフは、計測システムで受信した、日ごとのウイルスの総数を集計したものです。

7月前半と、9月後半に大規模なウイルスの撃ち込みを観測していることが分かります。

ここで、先ほどの迷惑メールの総数グラフと重ねてみることにします。先ほど提示した迷惑メールのグラフと Y 軸のスケールが異なるため、発生タイミングの比較としてご覧ください。興味深いデータが浮かび上がりました。

5月からバラマキ型の迷惑メールが急増していましたが、9月からウイルスの撃ち込みに手法を変更しています。

これが、まさに今、猛威を奮っている Emotet の正体です。

2020年 9月 に流行した Emotet の特徴

Emotet(※3) は、とても手の込んだ作りになっていて、2018年頃から国内で広範囲に感染が確認されました。その後、活動の再開と休止を繰り返しており、現在広く観測しているものの特徴として以下の点が挙げられます。(※4)

- 感染端末にある実物のメールに返信する

- Word や Excel ファイルにマクロが仕込まれていて、それ自体に悪性のあるコードがない

- ZIP ファイル形式で暗号化されているものもある

なお、9月に観測した Emotet には、これまでにない特徴がありました。少し詳しく見ていきましょう。

以下は、受信した Emotet(ZIP ファイル形式で暗号化されたもの)の構造を詳細に表示したサンプルの抜粋です。

$ zipdetails 'OXEFVNG1 20209月16.zip'

0000 LOCAL HEADER #1 04034B50

0004 Extract Zip Spec 33 '5.1'

0005 Extract OS 00 'MS-DOS'

0006 General Purpose Flag 0803

[Bit 0] 1 'Encryption'

[Bit 11] 1 'Language Encoding'

0008 Compression Method 0063 'AES Encryption'

000A Last Mod Time 51300803 'Wed Sep 16 01:00:06 2020'

000E CRC 86350229

0012 Compressed Length 0000F9B9

0016 Uncompressed Length 0002932D

001A Filename Length 0017

001C Extra Length 000B

001E Filename 'OXEFVNG1 20209月16.doc'

0035 Extra ID #0001 9901 'AES Encryption'

0037 Length 0007

0039 Vendor Version 0002 'AE-2'

003B Vendor ID 4541 'AE'

003D Encryption Strength 03 '256-bit encryption key'

003E Compression Method 0008 'Deflated'

0040 AES Salt A6 0A 90 21 9E 1C 80 84 B7 09 CC FE A9

88 D5 72

0050 AES Pwd Ver C1 62

0052 PAYLOAD

F9EF AES Auth F2 29 68 E2 30 7C 20 56 5D 8B

(略)

ZIP の暗号化方式が AES 256-bit になっていることに、お気づきでしょうか。

これは従来の Emotet には見られなかった傾向です。

AES とは ZIP 標準のものよりも暗号を強化した方式で、7-ZIP をはじめとした一部のアーカイバが対応していますが、Windows 標準の圧縮フォルダは対応していません。ウイルスを拡散する目的から見れば、多くのターゲットに開かせたいのですから、わざわざ暗号強度を上げる意味はないように思えます。いったい、なぜ、こんなことをしたのでしょう。

これは私の推測ですが、サンドボックスによる検出回避と考えられます。

一部のセキュリティ製品・サービスには、メール本文からパスワードっぽい文字列を読み取り、サンドボックス上で展開を試みる機能を有しているものがあります。しかし、Windows 標準では AES で暗号化された ZIP ファイルに対応していません。仮に運良くメールからパスワードを正しく抽出することに成功しても Windows OS 上で展開することができませんので、有害な挙動が確認できずサンドボックスを回避できてしまいます。

非常にしたたかで巧妙です。

Emotet に関するお問い合わせ

よくある質問として、「今使っているアンチウイルスは、Emotet の検出に対応していますか!?」というお問い合わせを受けることがあります。

自信をもって、「はい、対応しています!」と回答できれば格好いいのですが、Emotet というのは、「だいたい同じような動きをするもの」を雑にまとめた総称であって、特定のウイルスを指す名前ではないことに注意が必要です。ウイルスの名前は、各アンチウイルスベンダーが独自のルールに基づいて命名しています。

そのため、名称だけ聞かれても、「検出するかもしれないし、しないかもしれない」としか回答できないのです。

これが正直で素直な回答です。(当然ですが、検体があれば、その時点での検出可否を回答することはできます)

なぜなら、アンチウイルス技術というのは、既知のウイルスを検出するパターンマッチングであり、未知のものを検出することは不可能だからです。しかもコンピュータウイルスは、まるで実際のウイルスかのように形を変えて亜種を生成し、感染を広めるのが一般的です。今日検出できたウイルスの亜種を、明日検出できるとは限りません。

グラフから読み取れるように、Emotet を検出できているサンプルも多くありますので、検知できている実績は少なからずありますが、暗号化されたファイルは中身が解析できないため参考にできる情報が少なく、取りこぼしている可能性は否定できません。

有効な Emotet 対策とは

以上のように、Emotet はとても芸の細かい手段で拡散を試みています。

しかも、あたかも感染端末の利用者から送信されたように見えるため、受信者が添付ファイルを開くときの警戒も、つい薄れがちです。

また企業の IT 管理者は、送受信されたメールのイベントログを確認することがありますが、Emotet は実際のメールの返信を装うため、配送ログのみからこのインシデントが発生していることを追うのも極めて困難と言えます。

もはや、Office ファイルは安全とは言えません。

デフォルトでマクロの実行を無効化しておくのはもちろん、Word や Excel ファイルを開いたとき、上の方に「コンテンツの有効化」というボタンが出現したら、「それは自爆ボタンだ」と思うくらいの覚悟で、用心深く取り扱う必要があります。そのようなファイルはやり取りしないほうが、無用なリスクを回避できることは言うまでもありません。

なお、IIJセキュアMXサービスでは、Emotet 対策(※5)として、以下のような機能を提供しています。

| ウイルスフィルタ | 3社の商用アンチウイルスエンジンで並列検査。脅威検出の可能性を高める。 |

| 迷惑メール フィルタ |

3社の商用迷惑メールフィルタエンジンで並列検査。脅威検出の可能性を高める。 |

| 添付ファイル フィルタ |

ファイル形式や拡張子(.rar や .iqy など)を元に、業務で利用しないファイルが添付されたメールを隔離/受信拒否。または件名に任意の文字列を付与して配送し、ユーザに注意喚起することも可能。 |

| 暗号化 ZIP フィルタ |

ウイルススキャンできない暗号化された ZIP ファイルを隔離/受信拒否。または件名に任意の文字列を付与して配送し、ユーザに注意喚起することも可能。 |

| マクロ除去 フィルタ |

Microsoft Office ファイル(Word/Excel/PowerPoint)や、PDF からマクロ・スクリプトを安全に除去して配送する。除去前のオリジナルファイルを保存したり、ZIP ファイル、TNEF ファイル(winmail.dat)の中身も検査可能。 |

また、今年度「設定コンサルティングオプション」をリリースいたしました。

お客様のポリシーやお困りごとをヒアリングさせていただき、お客様に寄り添った提案をさせていただく内容で大変好評をいただいております。IIJセキュアMXサービスをご利用で「十分に機能を使いこなせていない」と感じている方や、「どのようにポリシーを組んだら良いのか分からない」、「最新のトレンドに合わせたオススメの設定を教えて欲しい」など、使い方にお悩みのお客様は、ぜひ IIJ にご相談ください。

なお、他社サービスからの乗り換えも、このオプションで支援いたします。

様々なお客様を担当した豊富な経験と実績をもつ、IIJ のメール専門家にお任せください。

注釈

-

- Y 軸の数値は M(メガ)級のオーダーです。この手の情報は実際の数値をお見せすることができないのですが、重要なのは数値ではなく、どれくらい増減したかの規模感です。それをこのグラフから読み取って感じていただけると幸いです。[↑]

- この測定環境は、特定ドメイン宛に送られるメールをすべて吸い込むように設定しています。IIJ セキュア MX サービスでは、存在しないアカウント宛のメールは受信しませんので、環境によっては異なる傾向が見られるかもしれません。[↑]

- 先月 9月に開催した IIJ Technical NIGHT vol.9 「Session1:あ! やせいのEmotetがあらわれた! 〜 IIJ C-SOCサービスの分析ルールについて〜」に Emotet に関する講演資料がありますので、よろしければご覧ください。[↑]

- 「Emotet」と呼ばれるウイルスへの感染を狙うメールについて(IPA) や、マルウェア Emotet の感染拡大および新たな攻撃手法について(JPCERT) でも詳しく解説されています。[↑]

- 米国 CISA (Cybersecurity & Infrastructure Security Agency) からも、Emotet に対する緊急声明を発表しています。発表文章中には、ウイルススキャンできない(暗号化) ZIP ファイルは受信拒否することがリスクの緩和策であるとしています。[↑]

- https://us-cert.cisa.gov/ncas/alerts/aa20-280a (Alert (AA20-280A)

- Block email attachments that cannot be scanned by antivirus software (e.g., .zip files).

- https://us-cert.cisa.gov/ncas/alerts/aa20-280a (Alert (AA20-280A)