テレワークに潜む脅迫メールにご用心 – 2020/3Q 迷惑メールレポート

2021年02月15日 月曜日

CONTENTS

首都圏を中心に緊急事態宣言が発令され、テレワークが続いています。

前回のレポート「Emotet の再来に最大限の警戒・対策を – 迷惑メール 2020/2Q レポート」で、迷惑メールの活動が 9月後半から小康状態になったと報告いたしました。その後の状況はどうなったでしょうか。

流量は減少しつつも脅迫メールを観測

次のグラフは、IIJ で管理している計測システム宛の迷惑メールの流量をグラフにしたものです。(※1)

まずは、今年 4月からのスケールで見てみます。

夏のピークと比較すると、引き続き小康状態が続いているように見えます。

もう少し 3Q を拡大して見てみましょう。

10月の下旬頃に突出したトラフィックを観測しています。

8月のピーク値が大きすぎて 4月からのスケールでは、ほとんど他が見えなくなっていましたが、平常時の 100倍規模のトラフィック量でした。

この迷惑メールの件名は「テーマ: 商業オファー。」といった定型的なもので、中身は脅迫メールです。

内容はいくつかバリエーションがありますが、本文は日本語で書かれていて、だいたいこんな感じです。

- 『アダルトサイトを閲覧した、あなたの端末にウイルスを仕掛けた。』

- 『Web カメラやマイクで様子を録画・録音して監視している。写真や SNS の連絡先も入手した。』

- 『48時間以内にビットコインで 1,500ドル(約 15万円)相当のお金を支払わないと、この映像を連絡先全員に暴露する。』

また、本文には『アンチウイルスに検知されないように 1日数回ドライバに署名する』、といった、知らない人が見たら、それらしいことが書いてありますが、すべて嘘。約 15万円という、頑張れば支払えなくもない値段設定も心理を突いています。テレワークで Web カメラを搭載したノート PC を利用していたり、スマートフォンにもインカメラが付いていますので、それを連想させるような文章となっているのが特徴です。

性的な内容で脅迫する迷惑メールは、以前からも英語版で観測しており、「セクストーション」と呼ばれます。

このような攻撃があることを知り、デリケートな内容で惑わされないよう、ご注意ください。

月初に現れる特徴的なフィッシングメール

次のグラフは、同様に IIJ で管理している計測システム宛のウイルスの流量をグラフにしたものです。

11月、12月の月初に特徴的な傾向が見られます。

内容を調査したところ、迷惑メールと同じセクストーションのウイルス版と、Amazon の請求を装ったフィッシングメールでした。

月初・月末は企業活動において、締め日や課金を意識する重要なタイミングです。

正規な請求書や発注書のメールの中にフィッシングメールを紛れさせ、開封率を上げる手法と考えられます。

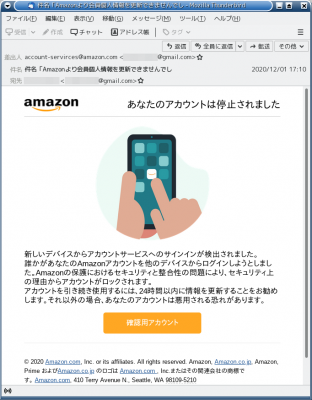

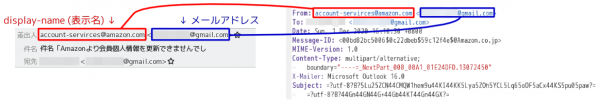

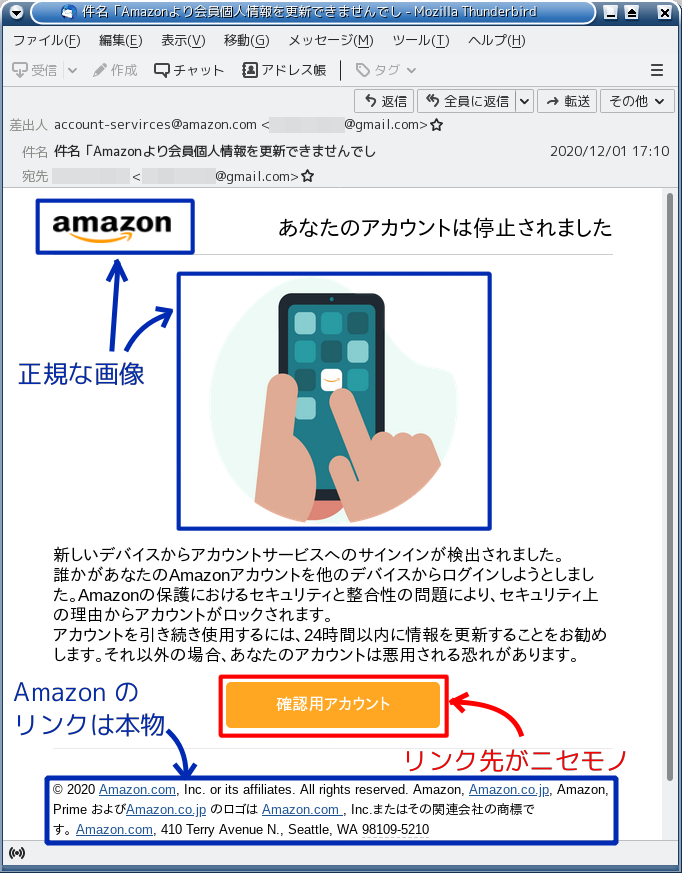

なお、偶然にも、後者のフィッシングメールは私の妻も受け取っており、当時「Amazon から、こんなメールが届いたんだけど…」と私に相談がありました。次のスクリーンショットは、その届いたメールの実物です。(一部、画像を加工しています)

本文に不自然な点は見当たらず、display-name (表示名)部が “account-servirces@amazon.com”(※2)となっていることに注目してください。この部分は、多くの場合メーラーで自由に設定できる部分です。せっかくなので、妻にインタビューを続けてみたところ、「これ(display-name)が、@amazon.com になっているから、Amazon が送ってきたんじゃないの?」と話していました。いかにも、それらしい表示名で見事に騙されています。

念のため解説すると、このメールの差出人メールアドレスは @gmail.com となっている部分です。

また、普通の郵便ハガキと同じように、電子メールも差出人メールアドレスはいくらでも詐称できてしまうことに注意してください。

なお、メール本文にある黄色いボタンのリンク先は Amazon を思わせるものの、実は無関係なドメイン名になっていました。

フィッシングサイトです。

多くの場合、フィッシングサイトにアクセスすると、本物と同じようなログイン画面が表示され、パスワードやクレジットカードの入力を促されます。こうした場所からパスワードが漏れて、それを使いまわしている他サービスのアカウントを芋づる式に乗っ取られたり、クレジットカードの不正利用に繋がるのです。

このメールを分析すると、黄色いボタン以外の部分は正規なリンク・画像となっていました。

ご覧の通り、本文を目視で見分けるのは、とても困難であることが分かります。

重要な情報を入力するときはアドレスバーを良く見て、正規な Web サイトであるか、よく確認することが大切です。フィッシングサイトは、攻撃者が取得した本物に似せた見間違いやすいドメイン名を使われることがあります。

妻は普段は Amazon を使わないのですが、このメールを受信する 3日前くらいに、たまたま Amazon でしか販売されていなかった楽譜を購入していました。「このメールはその件かと思った」、「アカウントが停止されると楽譜が送られてこなくなるんじゃないかと思った」、とのことです。

幸いにも正しく迷惑メールとして判定されていたためリンクはクリックしておらず、「念のため聞いてみた」といった感じだったようなので被害はありませんでしたが、「受信トレイに入っていたらリンクを踏んでいたかもしれない」とも話していました。偶然に偶然が重なると、必然とも思えてしまうので要注意です。

企業の IT 管理者の皆さまも、今一度、社員への注意喚起をおすすめいたします。

まとめ

2020/3Q は、迷惑メール・ウイルスともに、総量は減少していましたが、セクストーション、フィッシングといった形で攻撃は続いています。テレワーク環境が続いているなか、社内で気軽に相談できる雰囲気作りをしておくことも、こうした事案を察知する上で大切でしょう。

また、冒頭に紹介した計測システムは、企業向け迷惑メール対策サービスのIIJセキュアMXサービスと同じ、異なる 3社の迷惑メールフィルタエンジン + 3社のアンチウイルスエンジンを搭載し、こうしたメールを検知・ブロックしていました。迷惑メール、フィッシング対策にお困りの方は、ぜひ IIJ にご相談ください。