新米セキュリティエンジニア高山のBlack Hat USA 2024 参加レポート

2024年09月03日 火曜日

CONTENTS

セキュリティ本部 セキュリティ情報統括室の高山です。2023年7月にIIJに入社し、以後マルウェアに起因する事案対応(インシデントレスポンス)に従事しています。

今回はBlack Hat USA 2024というイベントにトレーニング補助および聴講のため参加してきたので、現地の様子をレポートいたします。

Black Hatとは

Black Hatは1997年から続く著名な情報セキュリティに関する国際カンファレンスです。米国以外でもアジア、ヨーロッパ、中東・アフリカ等で毎年開催されており、各国から情報セキュリティの専門家や研究者が集まる世界最大級のイベントとして知られています。

Black Hat USAは毎年夏頃に米国のラスベガスで開催されていて、Black Hatの中でも特に歴史が古く世界中から注目されているイベントです。

トレーニング

Black Hat USAでは毎年様々なトレーニングが実施されており、今年もマルウェア解析・ペネトレーションテスト・モバイルセキュリティなどのトレーニングが実施されていました。数年前からその傾向はあったものの、今年は特にAIや機械学習をテーマとしたトレーニングが多く実施されていた点が興味深かったです。

6年前から毎年IIJはBlack Hat USAにてフォレンジック調査やマルウェア解析に関連したトレーニングを提供しています。日本人でトレーニングの講師として採択されているのはIIJのチームのみです。

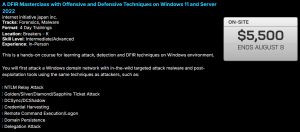

今年度のトレーニングのタイトルは「A DFIR Masterclass with Offensive and Defensive Techniques on Windows 11 and Server 2022」でした。最新のパッチを適用したWindowsのドメイン環境に対して攻撃者の目線で攻撃を実施し、同じ環境で今度は解析者の目線で攻撃者の痕跡を検出・追跡するフォレンジック調査を実施するという構成のトレーニングになっています。情報セキュリティ分野において攻撃者が持つマインドや技術を理解することは(たとえ解析者側だとしても)必要不可欠なので、攻防両方の技術を取り扱うトレーニングを展開しています。

トレーニング資料のサンプルは以下ブログ上にて公開されています。こちらは2018年度のもので、この6年の中で内容は大幅にアップデートされていますが、トレーニングの雰囲気は体感いただけると思います。

https://sect.iij.ad.jp/blog/2018/05/black-hat-usa-2018/

私も演習のサポートといったトレーニングの補助を担当する形で参加しました。慣れない英語ということもあり緊張しましたが、事前のリハーサルでツールのバグや躓きやすいポイントを把握できていたので、大きなトラブルもなくトレーニングを終えることができました。リハーサルや検証の段階では残っていた証跡がトレーニング本番(特定の環境下)では残らないケースもあり、複数のログやアーティファクトを総合的に調査することの重要性を改めて実感しました。学習意欲が高い受講者が多かったこともあり、無事トレーニングを実施できて良かったと感じています。

トレーニングの様子

カンファレンス

Black Hat USAでは毎年Briefingsという名称で最新の攻撃手法や先端技術などの研究内容を発表するカンファレンスが実施されています。ここでは、筆者が聴講したカンファレンスの講演の中から特に興味深いと感じたものを幾つかピックアップして紹介させていただきます。

From Exploits to Forensics Evidence – Unraveling the Unitronics Attack

本講演では2023年末にCyberAveng3rsという国家が支援する攻撃者グループによってアメリカの給水施設で利用されていたイスラエル製のPLC & HMIコントローラーが攻撃された事案について、事案対応チームが一切知見のない状況からどうやってフォレンジック調査を実施し、攻撃者の背景や痕跡を特定したのか発表されていました。

まず、当該機器とEWS(Engineering Workstation:PLCのプログラム開発に用いられるソフトウェア)の間の通信を解析することで、外部からどのような機能にアクセスできるか調査を行ったそうです。通信で使用していたのはPCOMというベンダー独自のプロトコルで、これを利用することで任意のメモリ領域からデータを読み出す・書き込むことなどが可能でした。

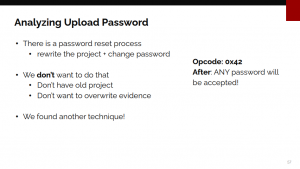

特定のメモリ領域(PLCが実行しているプログラムに関連した領域)の操作にはアップロードパスワードというパスワード認証を突破する必要がありましたが、PCOMを利用して特定の命令コードを送信することでアップロードパスワードをリセットできる脆弱性(CVE-2024-38434)が存在したため、この制限も容易に回避することができたそうです。

上記の手法を利用してメモリ上から攻撃者が設置したプログラムやSignature LogというPLCに対して誰がどのような操作を実行したか記録しているログを抽出し解析を行った結果、以下のような情報を得ることが可能とのことでした。

- プロジェクトパス

- 攻撃者のコンピュータ上のEWSプロジェクトファイルのパス

- 攻撃者のコンピュータのユーザー名・キーボード配列

- 攻撃者の接続元IPアドレス・ポート

- プロジェクト作成時および機器へのアクセス時のタイムスタンプ

- など

脆弱性を利用してパスワード認証をバイパスし、EWSの機能を利用して残存する攻撃者のコンピュータの情報を分析するという一連の流れが大変興味深かったです。

本研究の成果物はGitHub上で公開されているので、興味がある方はぜひご覧ください。

MaLDAPtive: Diving Deep Into LDAP Obfuscation, Deobfuscation & Detection

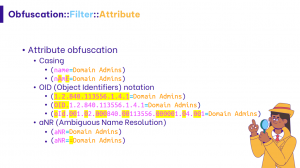

Active Directoryなどのディレクトリサービスから情報を取得するために用いられるLDAP(Lightweight Directory Access Protocol)のクエリを難読化するという研究内容が発表されていました。LDAPには多くのドキュメント化されていない仕様があり、それらを発見して利用することで、従来では難しかった(あるいは効果が薄かった)クエリの難読化がより実用的なレベルに引き上げられていました。

クエリ内の既存の属性をOIDやaNRなど別の方式で表記したり、大文字小文字を区別しないことを利用したり、クエリ内に意味をなさないフィルターを混入したりなど、LDAPクエリの難読化に関する研究のすべてが詰まっているといえる発表でした。

難読化を自動的に解除するツール(Invoke-Maldaptive)も発表者のGitHubリポジトリ上で公開されており、単純に難読化手法について研究するだけでなく、その解除手法や検知手法についても研究されていて興味深いと感じました。

Surfacing a Hydra: Unveiling a Multi-Headed Chinese State-Sponsored Campaign Against a Foreign Government

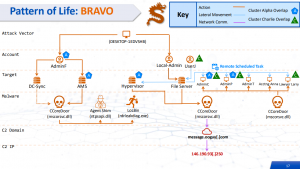

上の二つとは異なり、この発表では研究内容ではなく東南アジアの政府機関を対象としたOperation Crimson Palaceという攻撃キャンペーンに関する事例が紹介されていました。この攻撃キャンペーンでは中国政府が支援しているとされる三つの攻撃者グループ(発表内ではそれぞれALPHA、BRAVO、CHARLIEと呼称)が標的組織のネットワーク内で各々活動していて、それぞれが異なる攻撃ツール・マルウェアを利用していることが観測されています。

筆者が興味深いと思ったのは、これら三つの攻撃者グループが明らかに連携しているような動きを見せていた点です。インシデント時のイベントを時系列順に整理すると、上の図におけるマシンHypervisorに最初に侵入してマルウェアを設置したのはALPHAで、その翌日にBRAVOが同マシンに侵入しマルウェアを設置したそうです(ALPHAとBRAVOは別グループであり、それぞれ異なるマルウェアを用いている)。しかし、BRAVOが同マシンにマルウェアを設置した直後、ALPHAは設置したマルウェアを削除して数日間活動を休止したそうです。発表者もこの点について言及しており、これ以外にもALPHA・BRAVO・CHARLIEの活動に関連性が見えることから、恐らく三つのグループをまとめあげる何らかの存在が背後にいるのではないかと推論を述べていました。

Operation Crimson Palaceに関与する攻撃者グループは今現在も活動を続けており、侵害した政府機関のインフラをマルウェアのホスト元や攻撃の中継地点に利用することで、他の政府機関の組織に侵入しようと試みているそうです。また、本発表で取り上げられた標的組織も攻撃者からのアクセスを根絶できておらず、インシデントの全容は未だ解明されていないと説明されていました。

Business Hall

Black Hatのプログラムという区分ではありませんが、会場内にはBusiness Hallというエリアがあり、そこでは多くの企業が自社製品のプロモーションのためにブースを設置していました。各ブースでは企業の担当者が自社の製品やサービスの解説をしてくれるようになっており、使ったことがないセキュリティ製品などをデモを通して体験できたほか、直接開発者から製品を開発したモチベーションなどを聞くことができました。一部の企業は来場者向けにCTF(情報セキュリティ技術を競うゲーム)を展開していて、それらにチャレンジするのも楽しかったです。

Business Hallの様子

企業によってはオリジナルのノベルティを配布しているところもあり、Tシャツ・エコバッグ・オリジナルキャラクターのフィギュアなど企業によって配布物の特色が出ていました。

さいごに

筆者がBlack Hat USAに参加するのは今回が初めてでしたが、トレーニングとカンファレンスの両方において、様々な学び・経験・刺激が得られた貴重な機会だったと実感しています。また新人であるにも関わらず、このような場に参加させてもらえるIIJはいい会社だなと強く感じました。

今までこういったカンファレンスには直接参加するのではなく、終了後しばらく経った後に公開される資料や動画を後追いする形で確認することが多かったですが、実際に会場に行くとそれぞれの講演がより深く印象に残りますし、疑問点などがあれば自由に質問することができるというのも素晴らしいと感じました。

今後もカンファレンス等で最新の研究に関する情報を収集しながら、自分でもリサーチを行って積極的に外部で発表していきたいと思います。