SEIL/x86 AyameでIIJmioひかり10ギガ収容とサーバラック静音化

2025年12月05日 金曜日

CONTENTS

【IIJ 2025 TECHアドベントカレンダー 12/5の記事です】

IIJの新卒入社向けに社宅の福利厚生があります。社宅は無料インターネットがある代わりに自分で回線を引くことができず、ネットワークでいろいろ遊びたい勢としては歯がゆい思いをしてきました。

そんな中、結婚を機に社宅から引っ越すこととなりました。せっかくなので念願の光クロスを引きSEILで収容してみました。

また、二人暮らしをするにあたり様々な機材の騒音について理解を得る必要があります。一人なら自分が耐えられればいいですがそうはいっていられません。そこで、検証ラックの騒音を測定し静音化の方法を検証してみました。

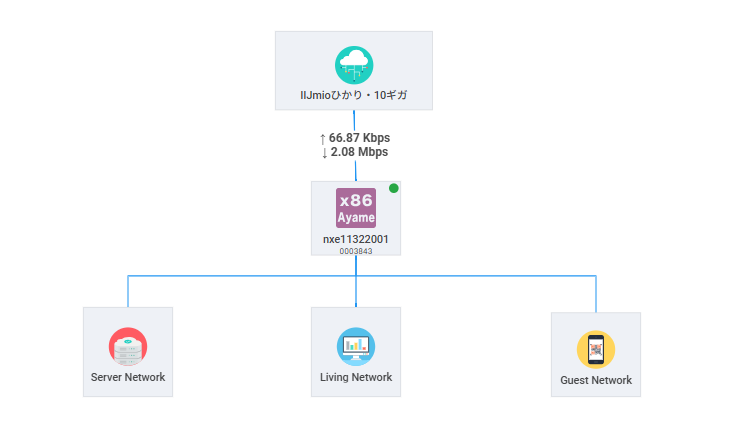

SEIL/x86 AyameでIIJmioひかり10ギガ収容

ネットワーク帯域の広さは正義です。

自宅と実家それぞれに検証機材を置いているため、2拠点間でデータをバックアップするなど広帯域が欲しくなることは多々あります。

現時点では、実家は光クロスの提供範囲ではありません。この前段階として実家へ光クロスを導入する前に自宅で検証してみました。

また、せっかくなのでIIJmioひかりを契約して試してみました。

使用機材

光クロスを収容する機材として、Qotom Q20331G9 を使用しました。

これにSEIL/x86 Ayameをベアメタルでインストールし、ルータとして使用しています。

(* エンタープライズ版、トライアル版のみ。スタンダード版の場合はVMとしてのみ動作します。)

この機材を選定した最大の理由は、QAT搭載であることです。

昨年、一昨年の記事では暗号エンジンの問題でIPsecの速度が出ていなかったことが分かりました。

今回は、これに対応することでどこまで性能が出るのかも見てみます。

| 項目 | 名称 | 備考 |

|---|---|---|

| CPU | Intel Atom C3758R | 8C8T QAT 対応 |

| RAM | DDR4 SO-DIMM *2slot | 16G |

| NIC | 10G SFP+ | 4 port |

| SFP+ RJ-45 | PACBTECH PAC-10G-T80 | 対向 NTT 10G-EPON |

| SFP+ DAC | QSFoptical SFP-AOC-3M 10GBASE | 対向 Celestica D2024 |

コンフィグ

今回はスタンドアローンモードとして一般的なルータと同様にコンフィグを保存する方法ではなく、MPCサービスからコンフィグの管理やメトリックの取得を行っています。

SEIL/X4 や CA10といった機器では、機器に何の設定をしなくても対応回線につなげるだけでMPCサービスから管理することができます。

しかし、SEIL/x86 AyameはDCやクラウド上で使用されることが前提の製品のため、DHCPあるいはRAで自動的にアドレスを取得可能な環境の必要があります。

光クロスでは一般的にDHCPv6-PDが使用されます。このため、SMF静的設定を行うことで回避します。これにより、MPCサービスから管理可能となります。

(X4やCA10では普通にできてしまって面白くない)

私の環境では以下のようなSMF静的接続設定を行うことで、MPCサービスから管理可能となりました。

interface.ge0.ipv6.address:dhcp6 route.ipv6.0.destination:default route.ipv6.0.gateway:router-advertisement route.ipv6.0.router-advertisement-interface:ge0 dhcp6.client.0.interface:ge0 dhcp6.client.0.prefix-delegation.0.sla-id:0x00 dhcp6.client.0.prefix-delegation.0.subnet:ge0 dhcp6.client.service:enable

普段通信するために使用しているコンフィグは以下のようになります。

WAN側インタフェースであるGE0にアドレスを振らないのは、一部回線では通信が不安定になることがあるためです。

JVNVU#472363 の対策として一部機器はge0についた/64の配布したものとは異なるPrefixのNSを無視するものがあるようです。

wanインタフェースにLinkLocalアドレスしかなくても通信ができるのは理屈からは分かりますが、実際に設定してみるまで半信半疑でした。

option.timezone : JST option.ipv4.update-connected-route.service : enable option.ipv6.update-connected-route.service : enable option.ipv6.router-advertisement.fast-switch.service : enable interface.ge0.description : WAN interface.ge1.description : "Not Used" interface.ge2.description : "lag0 port" interface.ge2.mtu : 1600 interface.ge3.description : "lag0 port" interface.ge3.mtu : 1600 interface.lag0.description : "lan backbone" interface.lag0.mtu : 1600 interface.lag0.member.0.interface : ge2 interface.lag0.member.1.interface : ge3 interface.lag0.lacp.service : enable interface.lag0.max-active-interface : all interface.lag0.load-balance.udp-port: src-dst interface.lag0.ipv4.address : 10.2.2.5/30 interface.vlan1.description : "living network" interface.vlan1.vid : 100 interface.vlan1.over : lag0 interface.vlan1.ipv4.address : 10.2.100.254/24 interface.vlan1.ipv6.address :dhcp6 interface.vlan2.description : "guest network" interface.vlan2.vid : 102 interface.vlan2.over : lag0 interface.vlan2.ipv4.address : 10.2.102.254/24 interface.vlan3.description : "phisical server network" interface.vlan3.vid : 10 interface.vlan3.over : lag0 interface.vlan3.ipv4.address : 10.2.10.254/24 interface.vlan3.ipv6.address : dhcp6 interface.tunnel0.description : DS-Lite interface.tunnel0.ipv6.dslite.aftr : gw.transix.jp interface.tunnel0.ipv4.address : loopback0 interface.tunnel0.ipv4.tcp-mss : 1420 interface.tunnel0.mtu : 1460 dhcp6.client.service : enable dhcp6.client.0.interface : ge0 dhcp6.client.0.prefix-delegation.1.subnet : vlan1 dhcp6.client.0.prefix-delegation.1.sla-id : 0x64 dhcp6.client.0.prefix-delegation.2.subnet : vlan3 dhcp6.client.0.prefix-delegation.2.sla-id : 0x0a resolver.service : enable resolver.0.address : dhcp6 dns-forwarder.service : enable dns-forwarder.1.address : dhcp6 dns-forwarder.listen.0.interface : lag0 dns-forwarder.listen.1.interface : vlan* route.ipv4.0.destination : default route.ipv4.0.gateway : tunnel0 route.ipv4.0.distance : 1 route.ipv6.0.destination : default route.ipv6.0.gateway : router-advertisement route.ipv6.0.router-advertisement-interface : ge0

性能試験

実際に構築したネットワークについて性能測定を実施しました。

評価は以下の方法・観点で実行しました。

- Speedtest

- 通常のインターネット使用の想定

- iperf3(対 実家)

- 実家のサーバに対してバックアップを送信する想定

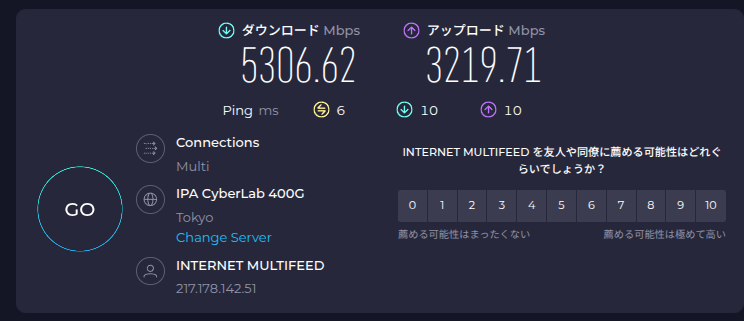

speedtest

測定にはspeedtest.net さんを使用しました。

下り方向で5.3Gbpsとまずまずな速度が出ています。

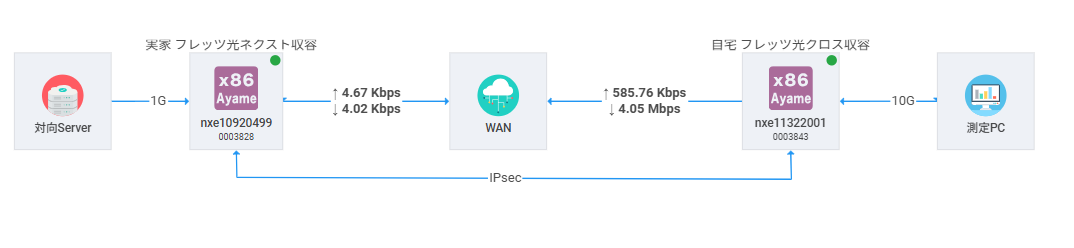

iperf3による測定

実際にVPNを張り、実家にデータを送信することを想定して測定します。

実家の上流にいるルータ(SA)のv6アドレスへの測定を実網の実測値。実家にいるサーバのv4アドレスへの測定をIPsec VPNに対する実測値として計測しました。

コマンドは以下のようにパケット長を1300オクテットとして測定しました。

$ iperf3 -c ${対向ホスト} -u -b ${帯域} -t 30 -l 1300

| 項目 | 対向 | 結果 | |

|---|---|---|---|

| 1 | 暗号なしの帯域測定 | 実家 フレッツ光ネクスト収容SEIL | 600~700Mnps

600Mを超えたあたりからロス率10%程度出しながら700Mbpsくらいまで伸びる |

| 2 | IPsec経由の通信 | 対向サーバ | 600Mbps |

実際に測定してみると、600Mbpsと2023年の記事で測定した300Mbpsの2倍となっています。

やはり、暗号エンジンの支援があることで性能が出ています。

ほぼ実網の実測値に近い結果を得ることができました。

なお、IPsec経由の場合において650Mbpsを超えた値で測定しながら自宅ルータの show systemで負荷を確認すると特定CPUで処理が飽和していることが見て取れます。

今回の計測パターンの場合、通信元・先が変わらず特定のCPUコアへ処理が偏り通信性能が出にくいケースといえます。

この機材の場合、8CPUあるため理想的に通信先が分散すれば4Gbps程度の帯域がIPsecで出せることが期待できます。

これを機に実家への光クロス導入を進めて行きたいと思います。

Loadavg : 0.05 (1min) 0.01 (5min) 0.00 (15min) CPU0stat : User 0.4%, Nice 0.0%, System 0.3%, Interrupt 0.7%, Idle 98.6% CPU1stat : User 0.4%, Nice 0.0%, System 0.9%, Interrupt 3.8%, Idle 94.8% CPU2stat : User 0.0%, Nice 0.0%, System 0.3%, Interrupt 1.5%, Idle 98.2% CPU3stat : User 0.7%, Nice 0.0%, System 0.2%, Interrupt 0.2%, Idle 99.0% CPU4stat : User 0.1%, Nice 0.0%, System 0.5%, Interrupt 1.2%, Idle 98.2% CPU5stat : User 0.7%, Nice 0.0%, System 1.2%, Interrupt 6.5%, Idle 91.5% CPU6stat : User 0.0%, Nice 0.0%, System 0.3%, Interrupt 99.6%, Idle 0.1% CPU7stat : User 0.3%, Nice 0.0%, System 0.0%, Interrupt 0.2%, Idle 99.5% Memory : Total 16355.40MB, Used 1872.98MB (11.45%), Avail 14482.42MB (88.55%)

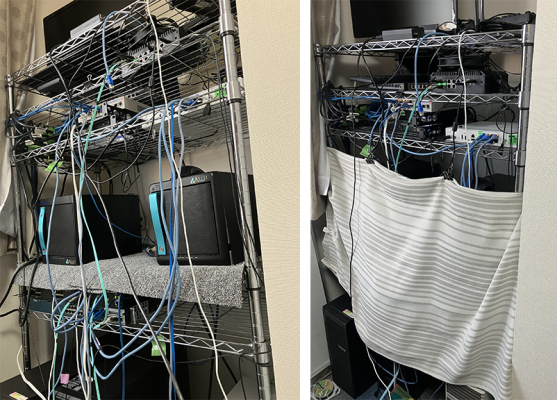

サーバラック静音化

光クロス導入にあたり、10G 24PortSFP+なスイッチ Celestica D2024 を導入しました。

しかし、これのファンの騒音がほどほどにありました。

一人暮らしであれば自分が耐えられれば良いですが、二人暮らしの場合はそうもいってられません。

そこで、騒音を計測し理解をもらいつつ、サーバラックの静音化にチャレンジしてみました。

遮音と吸音

騒音対策を大別すると遮音と吸音があります。

遮音の場合、音の伝達を遮ることで空間への音の入出力を断つアプローチ。吸音の場合は音を他のエネルギーに変換することで減らすアプローチです。

この辺について検索すると様々な記事が出てきます。

無線をかじった私としては「Sパラメータみたいだな」とか「損失してほしい伝送経路か」とか思いながら試行錯誤していました。

今回は実験1,2の結果から、吸音によって騒音を低減する方策を取ります。

実験方法

測定機器は作業机上の決まった場所に配置し、この地点での騒音をレベルをもとに効果を測定しました。

6月末の気温30℃程度の時期に L3 スイッチの電源を入れ、対象機器の騒音をどれだけ低減できたかで評価しました。

当時のファンの回転数を記録するのを忘れた点が悔やまれます。

大まかに3つの対策をを行い、効果を検証しました。

- 吸音材の設置

- 壁面からの騒音の低減

- ラック前面へのカーテンの設置

- 前面に漏れる騒音の吸収及び壁面への反射

- タイルカーペットによる反射方向の制御

- 天井方向へ漏れる騒音の抑制

使用した機材は以下の通りです。

| メーカー | 品番 | 備考 | |

|---|---|---|---|

| 騒音源 | Celestica | D2024 | |

| 騒音計 | SANWA SUPPLY | 400-TST933 | 30-80db,A特性で測定 |

| 吸音材 | 東京防音 | ホワイトキューオン ESW-1800-1 | 自己消火性を持つこと、ファンの騒音域に対して効果があることから選定

50㎜厚 |

| カーテン | 遮音カーテン。引っ越しでいらなくなったものを再利用

遮音と吸音の役割。 |

||

| タイルカーペット | 余っていたものを再利用

遮音の役割。 |

実験結果

対策なしの状態を基準に、どの程度騒音レベルを下げられたのかで評価しました。

結果を以下の表に示します。

単体の吸音材を背面(=騒音源近傍)に配置することが最も効果的でした。

おそらく壁面で反射する音を吸収することにより、実効的な厚みが倍になっていることもあるかと思われます。

また、これらの組み合わせで10db近くも下げられました。

No8の結果を見るにそれぞれの対策を積み上げた効果が見れて、伝送線路感を感じました。

実際に測定をしてよかった点としては、効果を可視化できたことです。

騒音=うるささは体感でしかなく、何らかの対策をしても本当に効果があるのかわかりにくいというのが測定の契機でした。

実際に対策を進めて行くと、自らの体に吸収・反射してしまっていたり、音の指向性によりラック周辺とデスクでは効果が異なったりがありました。

この辺に惑わされず、目的に対して効果的な方法を洗い出すうえで計測は基本であることを再認識できました。

| db | 効果 | 備考 | ||

|---|---|---|---|---|

| 1 | 対策なし | 56.7 | 0 | |

| 2 | 窓のカーテン開 | 57.0 | 0.3 | 遮音による伝搬経路の変更よりは吸音による減衰が必要と判断する契機となった |

| 3 | ラック前面へカーテン配置 | 54.0 | -2.7 | |

| 4 | タイルカーペット配置 | 54.4 | -2.3 | |

| 5 | 吸音材 背面 | 50.8 | -5.9 | |

| 6 | 吸音材 背面+サイド | 50.5 | -6.2 | 単体では0.3db程度 |

| 7 | 吸音材 背面+反対の壁面 | 59.7 | -6.0 | |

| 8 | 3+4 (カーテン+タイルカーペット) | 51.9 | -4.8 | 理論値 -5.0db |

| 9 | 3+5 (カーテン+吸音材 背面配置) | 49.8 | -7.1 | 理論値 -8.6db |

| 10 | 3+4+5 (カーテン+タイルカーペット+吸音材背面) | 47.5 | -9.4 | 理論値 -10.9db |

最終形態

まとめ

今回の取り組みでは、

- IIJmioひかり10ギガ回線をSEIL/x86 Ayameで収容し、QATによる暗号処理の性能向上を確認しました。IPsec経由でも600Mbps超を達成し、昨年比で約2倍の改善が見られたのは大きな成果です。

- サーバラックの静音化では、吸音材・カーテン・タイルカーペットの組み合わせにより最大約9dBの騒音低減を実現しました。測定による効果の可視化は、体感に頼らない合理的な改善に役立ちました。

今回の検証で得られた知見は、

- 広帯域ネットワークの構築における暗号エンジン活用の重要性

- 物理環境改善における計測の価値

を再認識するものとなりました。久々に物理の現象を扱って、学生時代の実験時の気持ちを思い出しました。

また、今回のネットワーク図の作図には IIJマルチプロダクトコントローラサービス のネットワークマップ機能を使用しました。(MPCにネットワークマップ機能を実装してみた)

各インタフェースの流量と死活状態を把握できて便利なのではないでしょうか。

アドベントカレンダーのイベントと連動してSEIL/x86 Ayameのキャンペーンを実施しています。

この機会に遊んでみるのはいかがでしょうか。

SEIL/x86 Ayame スタンダードエディション 割引コードプレゼント

本記事をご覧いただいた方へ、SEIL/x86 Ayame スタンダードエディションを50%OFFで購入できるプロモーションコードをプレゼント!

この機会にどうぞご利用ください。

プロモーションコード:AYM25XMSNTP

※SEIL/x86 Ayameスタンダードエディション購入時に利用できるプロモーションコードです。(購入手続き画面で本コードを適用ください)

※SEIL/x86 AyameスタンダードエディションはAmazonでご購入いただけます。

- プロモーションコード有効期限:2025年12月25日(木)23:59

- 本キャンペーンで購入した商品の転売行為は禁止いたします。

SEIL/x86 Ayame(ザイル・エックスハチロク アヤメ)とは?

仮想環境にインストールすることができる高機能ソフトウェアルータです。IPsec、L2TPv3 over IPsec、L2TP/IPsec等のVPN機能、OSPF、RIP、BGPなどの各種ダイナミックルーティング、ファイアウォール、IPv4ポリシールーティングなどの豊富な機能を利用できます。

SEIL/x86 Ayameについての詳細はこちら

https://www.seil.jp/product/x86ayame.html

Xのフォロー&条件付きツイートで、「IoT米」と「バリーくんシール」のセットを抽選でプレゼント!

応募期間は2025/12/01~2025/12/31まで。詳細はこちらをご覧ください。

今すぐポストするならこちら→![]() フォローもお忘れなく!

フォローもお忘れなく!